La finance décentralisée (DeFi) gagne en popularité et la sécurité des utilisateurs est plus que jamais au cœur des préoccupations. Récemment, une alerte de sécurité a été émise par Matthew Lilley, directeur technique (CTO) du protocole DeFi Sushi, concernant une attaque front-end visant le Ledger Connect Kit, un outil essentiel dans l'industrie des cryptomonnaies.

Une attaque front-end dans le monde de la DeFi se réfère à une intrusion malveillante sur la partie visible d'une application ou d'un site web. Le Ledger Connect Kit, quant à lui, est un outil permettant aux utilisateurs de se connecter à leurs portefeuilles de cryptomonnaies via le matériel de sécurité Ledger...

Entre 11h et 12h (UTC), une attaque de phishing, c'est-à-dire une tentative de fraude en ligne visant à obtenir des informations confidentielles, a touché un ancien employé de Ledger. Le pirate a ainsi pu accéder à son compte NPMJS, un gestionnaire de paquets pour JavaScript. Le NPMJS est comme une grande bibliothèque en ligne où les développeurs trouvent des outils spéciaux, appelés "paquets", pour construire et gérer des sites web ou des applications. Ces paquets sont écrits dans un langage de programmation nommé JavaScript, très courant pour le développement web. Un "compte NPMJS" est donc un espace personnel où un développeur peut stocker ses propres outils ou utiliser ceux créés par d'autres. Lorsque le pirate accède à ce compte, il peut manipuler ces outils, ce qui peut causer des problèmes de sécurité pour les sites web ou applications qui les utilisent.

En exploitant cette faille, le pirate a modifié le Ledger Connect Kit en y intégrant un code malveillant. Les versions impactées sont les 1.1.5, 1.1.6 et 1.1.7.

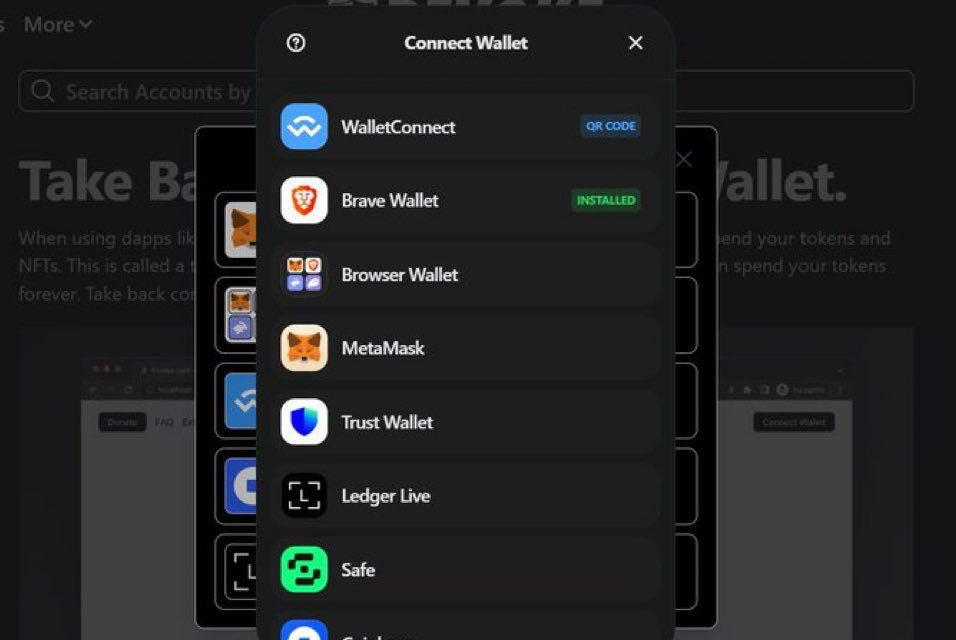

Ce code frauduleux utilisait un projet WalletConnect fictif pour détourner des fonds vers un portefeuille contrôlé par l'attaquant.

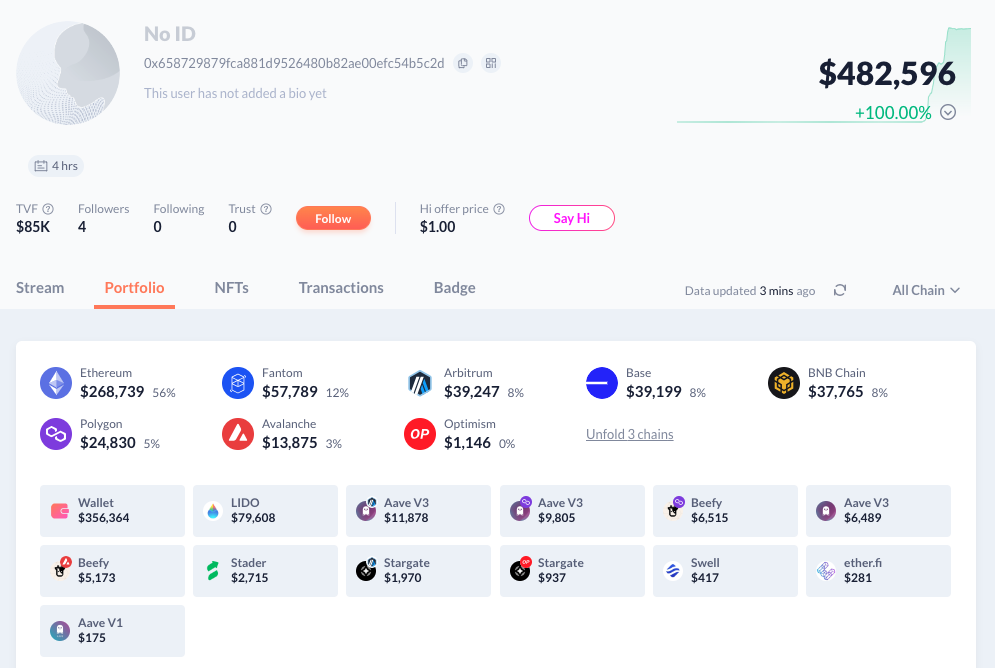

Bien que cette attaque n'ait pas permis l'accès direct aux portefeuilles des utilisateurs, son impact a été significatif. Plusieurs applications utilisant le Ledger Connect Kit, ainsi que des sites tels que Revoke.Cash, ont été affectés. Revoke.Cash, qui permet de révoquer des autorisations accordées aux contrats intelligents (smart contracts), a réagi en se mettant hors ligne. Suite à la découverte de cette vulnérabilité, Ledger a rapidement modifié le code et publié une mise à jour. Cependant, le pirate a réussi à détourner environ 480 000 $ avant que la faille ne soit corrigée...

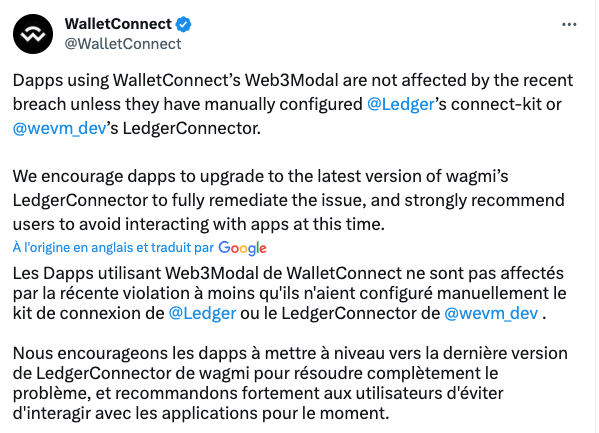

Ledger, en collaboration avec WalletConnect et d'autres partenaires, a réussi à tracer l'adresse du portefeuille du pirate grâce à Chainalysis. Tether, l'émetteur de l'USDT, a même gelé les tokens associés à cette adresse. WalletConnect n'a pas été affecté par cette attaque, comme l'a confirmé la société sur son compte officiel.

Ledger rappelle à ses utilisateurs de toujours vérifier attentivement chaque transaction. En cas de doute, la vérification manuelle est recommandée.

Une plainte a été déposée et Ledger collabore étroitement avec les autorités pour identifier et poursuivre les responsables. Cette attaque souligne l'importance de la vigilance et de la prudence dans l'utilisation des services de DeFi et des portefeuilles de cryptos. Sur notre Discord Summit, nous fournissons les dernières instructions pour les utilisateurs de Ledger, afin de vous aider à protéger vos actifs et éviter d'être victime de cette récente faille de sécurité.

Sources:

https://coinacademy.fr/actu/bibliotheque-ledger-hack-dapps-compromises

Inscrivez-vous gratuitement à la newsletter de Summit Research

et recevez notre newsletter hebdomadaire tous les samedi à 10h (CET)

Nous rendons le monde de la blockchain et des crypto-monnaies accessibles en construisant ensemble un écosystème transparent et compréhensible.